Guía para obtener la certificación ISO 27001

La norma ISO 27001 permite a las organizaciones implementar buenas prácticas para garantizar la confidencialidad, integridad y disponibilidad de la información que manejan. A continuación te contamos cómo tu empresa puede obtener esta certificación a partir del proceso que seguimos en Pirani para obtenerla.

|

Tabla de contenido |

Introducción

Durante 2020 un equipo especializado de nuestra organización trabajó fuertemente para lograr la certificación ISO 27001, norma internacional que brinda herramientas para gestionar de manera adecuada y segura la información, el activo más importante de cualquier empresa.

Hoy nos sentimos orgullosos de haber obtenido esta certificación, que entre otras ventajas nos permite incrementar la confianza entre nuestros clientes y públicos de interés.

La norma ISO 27001, publicada por primera vez en el año 2005 y actualizada en el año 2013, cada vez tiene mayor relevancia en las organizaciones que buscan proteger los datos que hacen parte de su identidad y del core de su negocio porque brinda todo lo que se requiere para establecer, monitorear y revisar periódicamente el Sistema de Gestión de Seguridad de la Información (SGSI).

En general, implementar esta norma ayuda a conocer e identificar los diferentes tipos de eventos o incidentes que pueden poner en riesgo la información, por ejemplo, fraudes, hackeos, secuestro o mal uso de esta por parte del recurso humano; así mismo, permite crear planes de acción y controles para prevenir y mitigar los riesgos de seguridad de la información.

A partir de nuestra experiencia en la obtención de esta certificación, te contamos cuáles son las principales ventajas de estar certificados en la norma ISO 27001 y cuáles son las etapas y recomendaciones que debes tener en cuenta para que tu organización también logre esta certificación.

Ventajas de obtener la certificación ISO 27001

De acuerdo con Yeraldin Sandoval, consultora de riesgos en Pirani y quien participó en todo el proceso de certificación, algunas de las ventajas de estar certificados en la norma ISO 27001 son:

- Garantiza la seguridad tanto de los datos personales como de la información general del negocio.

- Incrementa la reputación organizacional y el prestigio porque garantiza que la empresa está protegida frente a hackeos, filtraciones o manejo indebido de la información.

- Genera mayor seguridad, confianza y mejores relaciones con stakeholders y empleados.

- Aumenta la credibilidad y refuerza la política de cumplimiento normativo en el tema digital.

- Ayuda a reducir y mitigar riesgos tecnológicos, principalmente en lo que se refiere al tratamiento de datos personales de los clientes.

- Disminuye la probabilidad de ocurrencia de incidentes relacionados con la seguridad de la información y en caso de presentarse, permite reducir los daños y los costos gracias a tener un plan de continuidad del negocio.

- Gracias al monitoreo continuo que se realiza a través de auditorías aporta planes de mejora para la eficacia y eficiencia de los procesos.

Proceso para obtener la certificación ISO 27001

El proceso de certificación en la norma ISO 27001 no tiene un tiempo de duración estándar, este depende principalmente de aspectos como los procesos core del negocio, la industria de la organización que esté implementando la norma y el tamaño de esta. Puede requerir varios meses e incluso, un año o un poco más.

En Pirani, todo el proceso para lograr la certificación duró un año y para esto, de acuerdo con Jairo Andrés Valencia, líder del proyecto, fue fundamental:

- Ver la certificación como algo que le aporta valor a la organización y no solo buscarla por cumplir. Esto implica ser rigurosos con el seguimiento y actualización del Sistema de Gestión de Seguridad de la Información de la compañía, porque después de obtenerla hay tres revisiones para conocer cómo ha evolucionado el sistema.

En nuestro caso, las evaluaciones serán en febrero de 2022, febrero de 2023 y en febrero de 2024 será para la recertificación en la norma. - Contar con un aliado estratégico que tenga experiencia en la implementación de la norma ISO 27001 para que oriente a la organización en lo que debe hacer de acuerdo al sector, operación y tamaño porque si bien la norma incluye todos los puntos que se deben seguir, esta es muy conceptual, no profundiza ni contrasta con la realidad de las organizaciones.

- Contar con el compromiso de la alta dirección. Es necesario que la gerencia o la dirección general de la empresa conozca el proyecto que se va a desarrollar para buscar la certificación en seguridad de la información, además, debe mostrar interés en el mismo y comprometerse desde lo económico, es decir, brindar los recursos que se necesitan para asegurar el buen desarrollo del proyecto.

- Conformar un equipo de trabajo idóneo con personas con experiencia en seguridad de la información y en gestión de riesgos, además, que conozcan muy bien a la organización.

En Pirani este equipo estuvo conformado por Mónica Naranjo, directora del Sistema de Gestión de la empresa; Jairo Andrés Valencia, experto en seguridad y líder del proyecto; Yeraldin Sandoval, experta en gestión de riesgos; Sebastián Álvarez, representante de Infraestructura; Alexander Ramírez, director de Operaciones y Gloria Henao, directora de Operaciones.

Y para el desarrollo de las etapas que presentaremos a continuación, también fue clave la adopción de artefactos de metodologías ágiles como Scrum y Kanban, por ejemplo, tener un tablero con las diferentes actividades que se debían hacer (backlog) y tener un espacio semanal de cuatro horas (16 horas al mes) para revisar tareas y asignar compromisos. Esto facilitó lograr avances en cada uno de los puntos de la norma.

Etapas a seguir para lograr la certificación ISO 27001

Después de aplicar los puntos mencionados anteriormente, las etapas a seguir para buscar la certificación ISO 27001 son las siguientes:

1. Conocer a la organización

Para esto se debe realizar un análisis del contexto interno y externo de la compañía, que permita identificar cuáles son sus debilidades, oportunidades, fortalezas y amenazas (análisis DOFA).

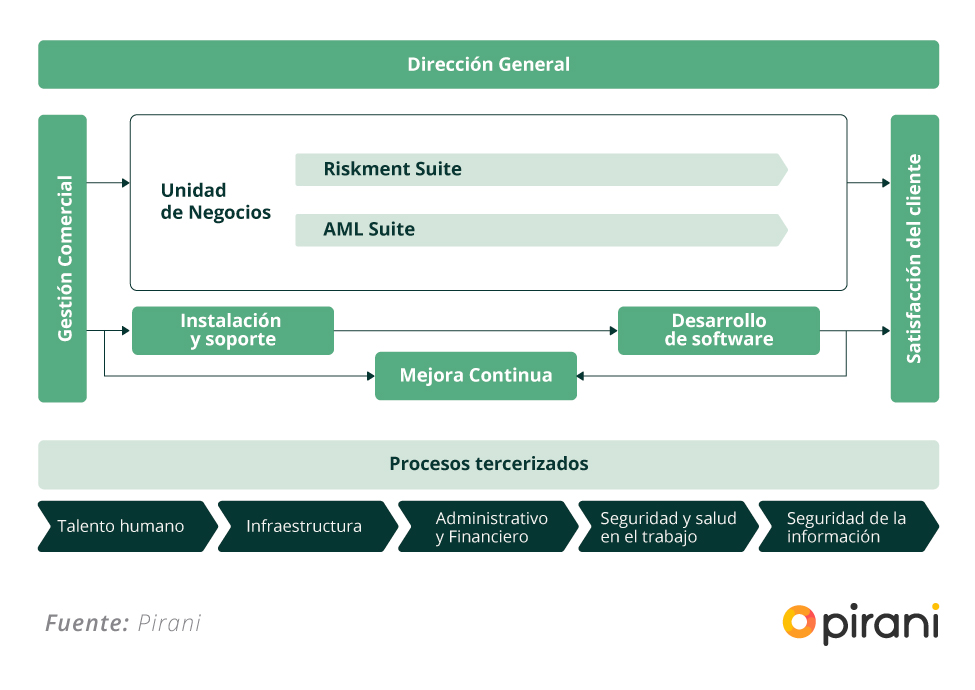

Aquí debe revisarse el mapa de procesos de la compañía y analizar la información que es considerada relevante y confidencial para el negocio y que es necesario proteger. En nuestro caso los procesos que se tuvieron en cuenta fueron: desarrollo de software, instalación y soporte, y mejora continua.

Adicionalmente, se hizo la revisión de las plataformas tecnológicas que se tienen para la operación; en este caso, fue para los softwares Pirani Riskment Suite y Pirani AML Suite.

Es fundamental que la organización se conozca a sí misma porque de esta manera puede determinar cuáles son sus principales riesgos y cuál es la criticidad de estos riesgos, que pueden estar relacionados con la operación, con las personas, con el acceso a la información, entre otros.

2. Establecer el alcance del sistema de seguridad de la información

Después de revisar y analizar el contexto interno y externo, se debe determinar el alcance del sistema, es decir, en cuáles procesos se va a implementar la norma y van a ser evaluados en términos de seguridad de la información.

Esto lo hicimos a través del método de las elipses, que permite establecer de adentro hacia afuera cuáles son los procesos más críticos del negocio. Para hacerlo se tiene en cuenta el core del negocio, por eso, como se mencionó en el punto anterior, los procesos incluidos en el sistema de seguridad de la información de Pirani fueron: desarrollo de software, instalación y soporte, y mejora continua.

En cada uno de estos se evaluó la información bajo los tres pilares que establece la norma: integridad, confidencialidad y disponibilidad.

3. Definir la metodología para la identificación y evaluación de riesgos

Aquí se deben definir los criterios para identificar tanto los activos como las vulnerabilidades y amenazas de cada uno de estos y, además de analizarlos y evaluarlos, se deben clasificar teniendo en cuenta su integridad, confidencialidad y disponibilidad.

La metodología utilizada por el equipo fue una metodología propia en la que se adaptaron buenas prácticas de diferentes metodologías para la gestión de riesgos, por ejemplo, se definió que la matriz de riesgos a utilizar fuera una matriz de 3x3 para la identificación, control, seguimiento y evaluación de los riesgos asociados a los activos de información.

En este punto, es importante resaltar el papel que tuvo el uso de una herramienta tecnológica como Pirani ISMS Suite para la gestión de los riesgos. Este software facilitó e hizo más eficiente el proceso al permitir:

- Asignar una criticidad a los activos de seguridad identificados.

- Identificar los riesgos para los activos, desde los más críticos a los menos críticos.

- Calificar estos riesgos.

- Establecer controles para los activos, desde los más críticos a los menos críticos, para mitigar la probabilidad de ocurrencia o el impacto que tendrían los riesgos en caso de materializarse.

- Realizar la evaluación del riesgo residual y con base en esto tomar decisiones.

Como asegura Jairo Andrés, “usar un software como este fue fundamental en el proceso, nos facilitó mucho la gestión, que todo fuera más rápido y nos permitió tener la información centralizada. Además, durante la certificación, este fue uno de los elementos que más nos resaltaron”.

4. Hacer la declaración de aplicabilidad

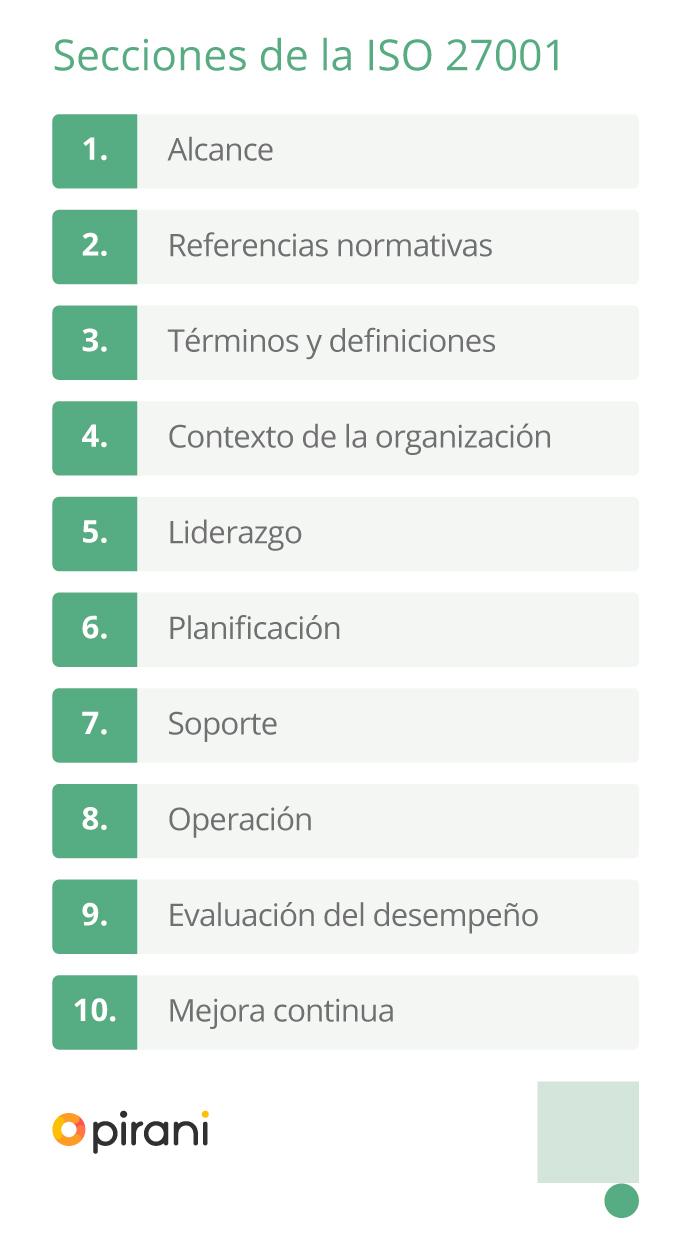

La norma ISO 27001 está compuesta por 10 secciones que se deben cumplir en su totalidad.

Adicionalmente, la norma señala 114 controles que se deben revisar y en la matriz de aplicabilidad especificar cuáles son aplicables y cuáles no: en los que sí apliquen se debe mostrar cómo se cumple con ese control y en los que no, dejar claro por qué no es aplicable para la organización.

La aplicabilidad de estos controles depende principalmente del core del negocio y de la realidad de cada organización. Por ejemplo, uno de estos controles está relacionado con la seguridad de las instalaciones físicas y como al momento de la revisión de este control, en noviembre de 2020, la empresa no tenía una sede física (debido a la pandemia fueron entregadas las oficinas en las que se operaba) este control no era aplicable y se justificó por qué.

Otro control es sobre comprobar la idoneidad de los proveedores, es decir, que cumplan con buenas prácticas de seguridad de la información. Aquí lo que se demostró fue cómo se controla esto: revisiones semestrales o anuales a los proveedores, cuándo fue la última revisión y con base en los resultados qué acciones se implementaron para garantizar el cumplimiento de este control.

Otro control que no fue aplicable para Pirani es el relacionado con el de transacciones virtuales, pues a la fecha no se cuenta con una pasarela de pagos para realizar este tipo de transacciones.

Así, uno por uno, se deben revisar los 114 controles y explicar si es aplicable o no para la organización.

5. Realizar revisiones o auditorías del sistema

Aquí debe hacerse revisiones o auditorías internas para verificar que los controles implementados para prevenir la materialización de los riesgos de seguridad de la información o mitigar su impacto se están cumpliendo y realmente son efectivos.

Por ejemplo, en Pirani toda la información está alojada en la nube y uno de los principales riesgos de esto tiene que ver con el tema de los accesos porque podría pasar que alguien le dé acceso a otra persona que no debería ver cierta información. Si esto sucede es una no conformidad y la manera de corregirlo oportunamente es revisando periódicamente el control o los controles establecidos para este riesgo. Se debe dejar registro de las revisiones que se realizan.

Así mismo, la norma establece que deben realizarse auditorías externas, puede hacerlas el aliado estratégico de la organización, porque además de agregar valor permiten conocer si se están haciendo las cosas correctamente e identificar brechas o deficiencias que tenga el sistema para corregirlas.

6. Revisar las no conformidades y acciones correctivas

A partir de los hallazgos de las auditorías, se analizan las no conformidades y se establecen las acciones correctivas que deben implementarse para mejorar los controles y mitigar de manera efectiva los diferentes riesgos de los procesos.

Después de esto, la organización está lista para solicitar la auditoría de certificación. En esta auditoría, que puede durar una o más semanas, según el tamaño de la empresa, el personal encargado revisa punto por punto la conformidad de los requisitos de la norma, es decir, consultan y revisan si cada uno de estos se cumple o no.

Si bien este es el último paso para obtener la certificación, de acuerdo con Jairo Andrés y con Yeraldin, no es el punto final. Lo que sigue es hacer un monitoreo y evaluación constante para garantizar que el sistema funcione y siga evolucionando a través del modelo PHVA: planificar, hacer, verificar y actuar.

Recomendaciones generales para obtener la certificación ISO 27001

Adicional a seguir las anteriores etapas, para lograr la certificación ISO 27001 en seguridad de la información es importante tener presente las siguientes recomendaciones:

- Tener un equipo de trabajo capacitado y dedicado 100% a sacar este proyecto adelante.

- Involucrar de manera efectiva a la organización porque independiente de que haya un equipo especializado trabajando en esto, es clave contar con el apoyo de todas las áreas y dueños de los procesos para poder identificar los riesgos y asegurar la respectiva información.

- Tener muy claro cuál es el alcance y el objetivo del sistema de seguridad de la información.

- Conocer muy bien los procesos de la organización.

- Estudiar y conocer muy bien la norma ISO 27001, que explica paso a pasó qué se debe hacer y cumplir en cada punto. Adicional, se recomienda tener en cuenta las ISO 27002, 27003, 27004 y 27005 porque aunque la única certificable sea la 27001, las demás incluyen diferentes elementos que deben relacionarse.

- Saber de gestión de riesgos y tener una metodología clara para su identificación, análisis y monitoreo.

- Tener claro qué información es considerada como confidencial e importante para la organización, de aquí parte todo, por eso, dependiendo del activo y el tipo de información que almacene se clasifica en los tres pilares (integridad, confidencialidad y disponibilidad) como alta, media o baja.

- Contar con el acompañamiento de una empresa consultora que lo asesore para todo el proceso de certificación.

En Pirani estamos orgullosos de haber obtenido la certificación ISO 27001 y queremos que más organizaciones también puedan obtenerla. Te invitamos a conocer cómo el uso de una herramienta como Pirani ISMS Suite permite gestionar de una manera simple y eficiente los riesgos asociados a la seguridad de la información y de esta forma, facilitar el cumplimiento de lo establecido por la norma.

¿Te ha sido útil esta guía que preparamos con base en nuestra experiencia sobre cómo obtener la certificación ISO 27001? Déjanos tus comentarios y cuéntanos sobre qué otros temas te gustaría leer en los artículos de nuestra Academia Pirani.