Flujos parametrizables de planes de acción

¿Qué salió de nuevo en Pirani en el mes de junio? 🤔

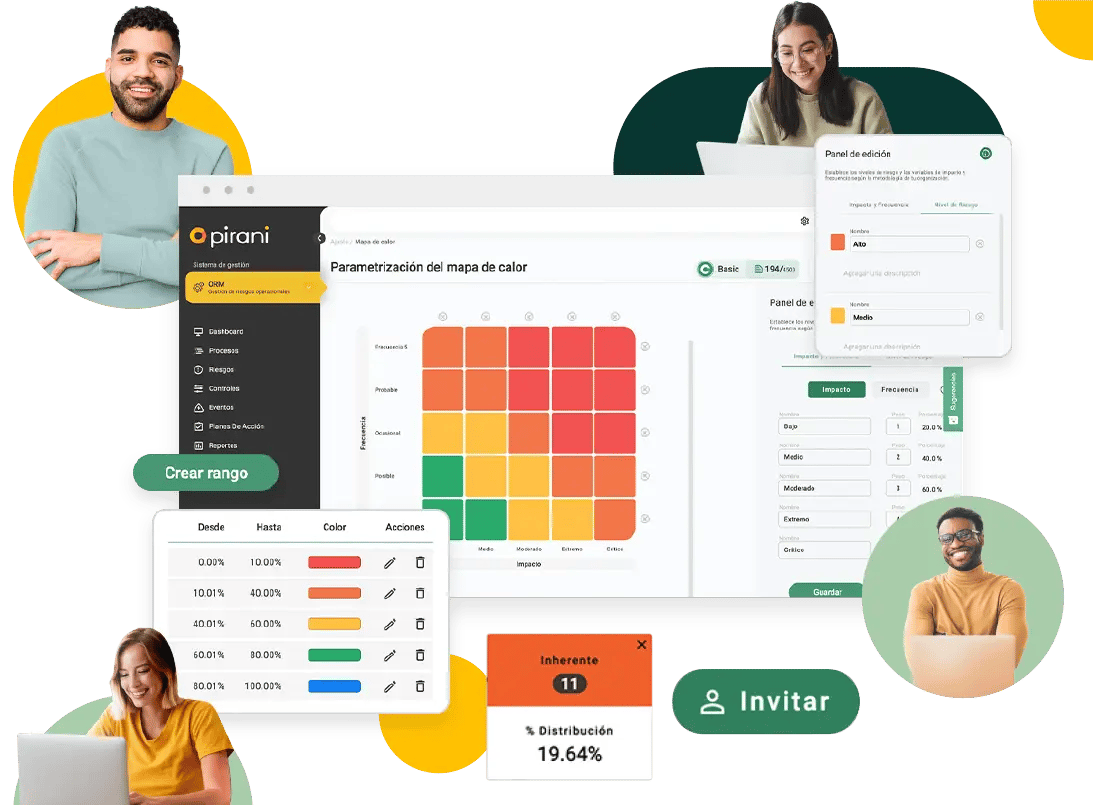

¿Qué salió de nuevo en Pirani en el mes de marzo? 🤔

En este webinar Olga, nuestra directora de producto, nos cuenta que tenemos de nuevo:

- Módulo de seguridad ✨: Actualizamos nuestro módulo de parametrización de activos de información para hacerlo más adaptable a las metodologías de nuestros clientes. Esto permitirá establecer escalas de evaluación independiente por cada variable de valoración de la criticidad de activos, ampliando la capacidad de adaptabilidad de nuestra herramienta a las diferentes metodologías aplicadas.

- Cambio experiencia módulo organización: Mejoramos la arquitectura de la información del módulo, ampliamos los espacios de interacción y entregamos más detalle sobre la información de los recursos, módulos y alcance del plan actual de nuestros clientes usuario con el fin de facilitar el uso consciente de los recursos provistos para cada plan.

- Amenazas y vulnerabilidades: Independizamos la gestión de amenazas y vulnerabilidades de nuestros módulos de activos y riesgos para dar mayor apertura a una gestión más adecuada sobre estos. Facilita la administración y gestión de las amenazas y vulnerabilidades, nos habilita para incluir estos elementos compa parte de nuestras matrices de riesgos.

¿Qué son las amenazas?

Las amenazas de seguridad de la información o ciberamenazas son definidas por el Instituto Nacional de Estándares y Tecnologías (NIST) norteamericano. Este entiende la amenaza como un evento con potencial de afectar negativamente a las operaciones de una organización o a sus activos, “a través del acceso no autorizado a un sistema de información, la destrucción, divulgación o modificación de información y/o la denegación de servicio”.

¿Qué son las vulnerabilidades?

Esta puede considerarse como la debilidad en los procedimientos de seguridad de un sistema de información. Esta debilidad podría explotarse accidental o intencionadamente para violar los controles o la política de seguridad de dicho sistema. Se trata, por tanto, de un concepto diferente al de amenaza en Ciberseguridad. La amenazas representan un potencial de daño mientras que las vulnerabilidades representan una condición para que se materialice ese daño.

¿Cómo identificarlas?

1. ¿Cuales son los activos de valor que me gustaría proteger?

2. ¿Cuales son las principales amenazas que pueden afectar?

3. ¿Cuales son los aspectos más vulnerables?

4. ¿El análisis realizado está completo o se está pasando algo en el análisis?

Caso de práctico

Mi empresa tiene un nuevo proyecto en el cual se busca implementar una nueva solución tecnológica, que tendrá como objetivo, habilitar un portal de clientes para la gestión de pedidos, algunos de los requisitos de negocio que se tienen planteados son:

1. La solución de contar con un proceso de registro por parte de los clientes donde se

puede pedir información personal y comercial

2. La información que se presentará al usuario como parte de sus proceso de pedido

provienen de dos fuentes principales

a. Base de datos internas

b. Datos provenientes de una aplicación de nuestro proveedor logístico, el cual

se encarga de las entregas de los pedidos

3. El cliente ingresará a nuestro portal a través de internet desde cualquier ubicación.

¿Cuáles son las principales amenazas que pueden afectar?

STRIDE: esta metodología, desarrollada por Microsoft, es un dispositivo mnemotécnico para

identificar las amenazas a la seguridad."STRIDE" son las siglas en inglés para "Suplantación de

identidad, Manipulación, Repudio, Divulgación de información, Denegación de servicio y Elevación

de privilegios".

¿Cuáles son los aspectos más vulnerables?

1. Evaluación a nivel de diseño, revisar componente y interacciones para identificar

debilidades en el diseño.

● Fallas criptográficas.

● Falta de protección contra SQL-Injection.

● Componentes vulnerables y obsoletos.

● Controles de autenticación débiles.

● Falencia en los sistemas de monitoreo.

● Falencia en procesos de concienciación del personal de la organización.

2. Consulta en base de datos públicas confiables de vulnerabilidades conocidas.

3. Valoración de la vulnerabilidad (Common Vulnerability Score System)

¡Sácale el máximo provecho a nuestra herramienta con el Plan Free!