Etapas para implementar un Sistema de Seguridad Informática

Uno de los mayores riesgos a los que se exponen las organizaciones es sufrir ciberataques o robo de información. Es por esto que debes estar preparado para cualquier eventualidad que pueda presentarse de este tipo.

A continuación te contaremos cuáles son las etapas a seguir para implementar un sistema de gestión de seguridad de la información (SGSI) idóneo.

Etapas del SGSI

Contexto del SGSI

Definir lineamientos que permita mitigar los posibles riesgos de seguridad de la información.

- Establecer políticas y procedimientos de seguridad acorde con los objetivos organizacionales, con los procesos core del negocio y los requisitos legales.

- Análisis de proveedores relevantes que tienen relación directa con activos de información la organización.

- Identificar y analizar los activos y la información que esté directamente relacionados con la continuidad del negocio.

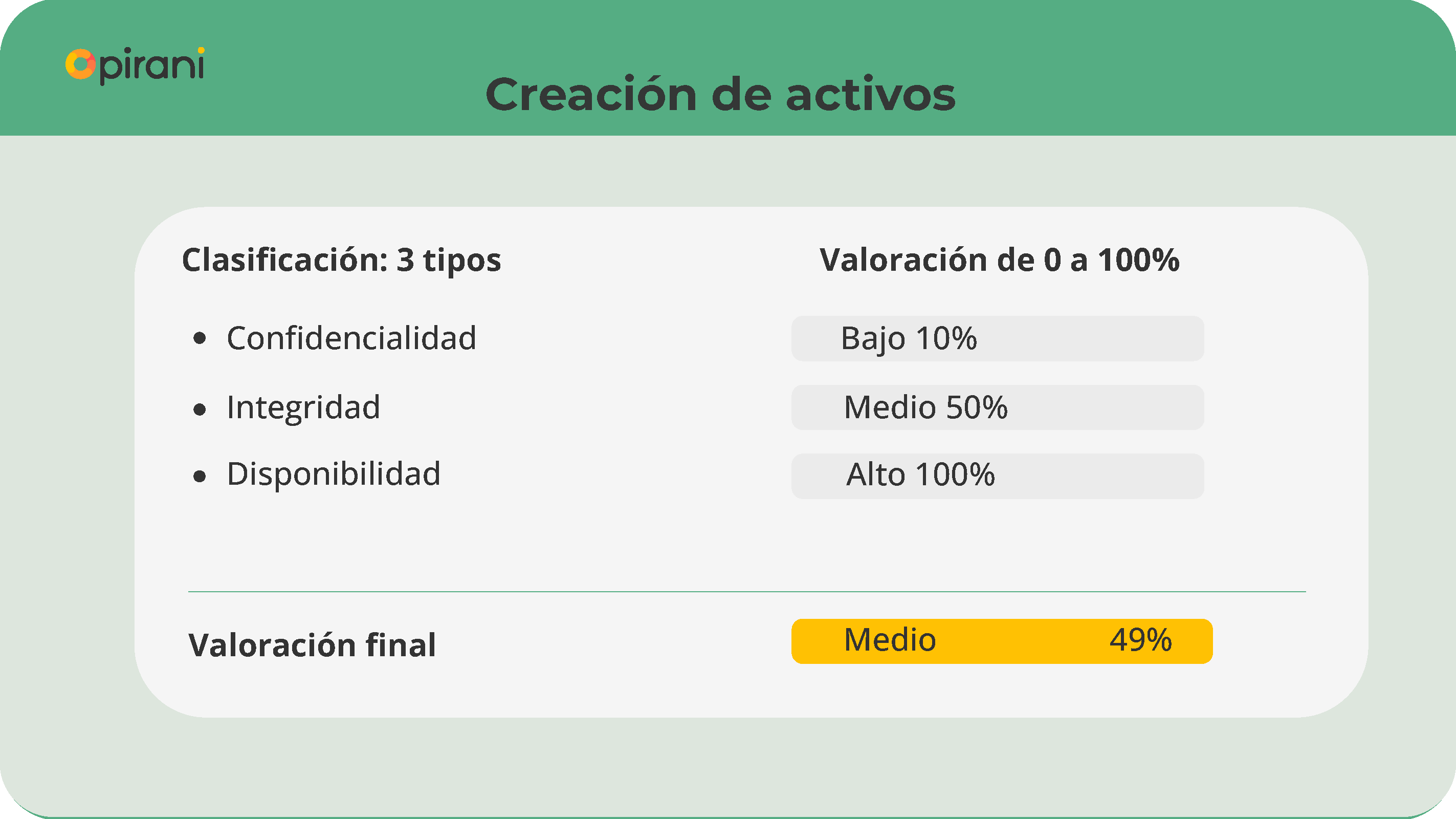

Valoración de información - activos

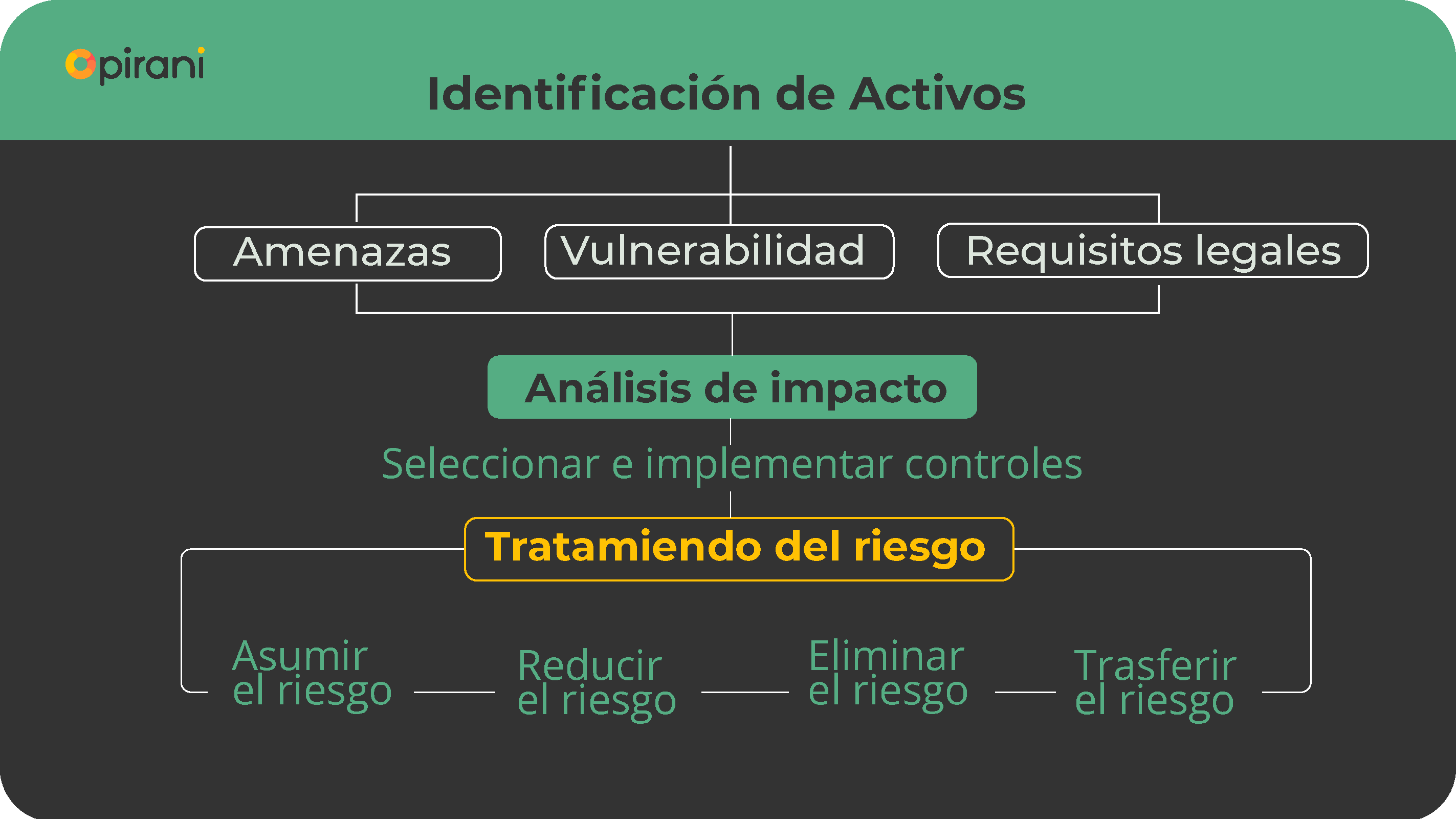

Identificación del riesgo

- ¿Qué podría ocurrir?: pérdida de información.

- Vulnerabilidad por el cumplimiento en los procesos y amenazas: acceder a información.

- ¿Dónde?: activo de información.

- Definir el impacto bajo los criterios de confidencialidad, disponibilidad e integridad de la información.

Tipos de riesgo de seguridad de la información

Ciberseguridad: es el desarrollo de capacidades empresariales para defender y anticipar las amenazas cibernéticas con el fin de proteger y asegurar los datos, sistemas y aplicaciones en el ciberespacio que son esenciales para la operación de la entidad.

Ciberataque o ataque cibernético: acción criminal organizada o premeditada de uno o más agentes que usan los servicios o aplicaciones del ciberespacio o son el objetivo de la misma o donde el ciberespacio es fuente o herramienta de comisión de un crimen.

Ciber riesgo o riesgo cibernético: posibles resultados negativos derivados de fallas en la seguridad de los sistemas tecnológicos o asociados a ataques cibernéticos.

Etapas

Evaluación de riesgos: medir la probabilidad de ocurrencia y el impacto considerando las amenazas y vulnerabilidades, de tal modo que se puedan generar controles eficientes que permitan reducir el riesgo.

Tratamiento de riesgos: teniendo en cuenta el apetito de riesgo, la Dirección debe determinar las posibles estrategias de mitigación del riesgo.

Planes de Acción: un plan para el tratamiento de riesgos que identifique la acción de gestión apropiada, los recursos, responsabilidades y prioridades para manejar los riesgos de seguridad de la información.

Seguimiento y revisión

Seguimiento

- Identificar con prontitud los posibles incidentes.

- Detectar fallas en los procedimientos.

- Procedimientos y controles para dar respuesta oportuna a los incidentes

- Permite que la dirección tome decisiones de manera oportunidad frente a la seguridad de la información.

Revisión

- Evaluar la efectividad de los controles.

- Realizar auditorías internas sobre el SGSI.

- Analizar escenarios internos y externos.

- Mantener a la vanguardia en tecnología.

A través de una herramienta tecnológica como Pirani y su módulo de seguridad de la información también puedes gestionar de una manera diferente y simple los riesgos asociados a la seguridad de la información de los activos de tu organización.

¿A qué correo te mandamos el ebook Tendencias de ciberseguridad en LATAM?

También te puede gustar

Artículos relacionados

¿Cómo gestionar riesgos con la metodología ISO 27005?

Beneficios de realizar una gestión de riesgos en tu empresa

Conoce los indicadores de gestión de la seguridad

Las buenas prácticas de la seguridad de la información

Conoce ocho procesos para identificar riesgos

Aún no hay comentarios

Danos tu opinión